Na úvod » Voip telefonie » články k problematice voip

VoIP, SIP protokol - 2.díl

VoIP, SIP protokol, 2.díl

SIP (The Session Initiation Protocol) vlétl do telekomunikačního průmyslu jako bouře. Sesadil z trůnu H.323 protokol především svou jednoduchostí a filozofií, kde každý koncový člen spojení je si roven s ostatními, protokol nerozeznává rozdíly mezi nimi. Svou jednoduchostí syntaxe je podobný protokolům HTTP nebo SMTP.

SIP byl původně odeslán do IETF (Internet Engineering Task Force) v únoru roku 1996. V té době byl velmi jednoduchý, a tak trvalo ještě 3 roky a po 11 revizích byl SIP RFC 2543 narozen. Zprvu byl SIP ignorován, trhu vládl protokol H.323, avšak časem, hlavně díky otevřenosti kódu, došlo k výraznému nárůstu popularity a postupnému ovládnutí trhu.

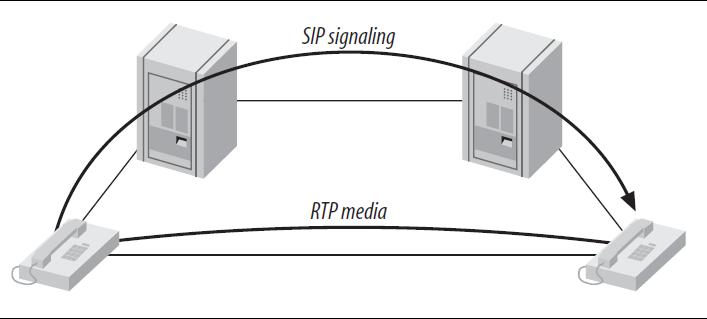

Jedná se o protokol aplikační vrstvy používající ke komunikaci port 5060. Může být přenášen jak přes TCP tak UDP protokol transportní vrstvy. Je používán k vybudování, modifikaci a ukončení multimediálních relací jako například telefonní hovory přes internet. SIP nepřenáší média mezi koncovými body, k tomu využívá RTP (Real Time Protocol), který používá vysoká čísla portů k přenosu médií (10000 – 20000). K vysvětlení poslouží tzv. SIP trapezoid

Pokud Alice chce volat Boba, telefon Alice kontaktuje její proxy server a ten se pokusí najít Boby (skrze jeho proxy server). Jakmile dojde k vybudování spojení, probíhá komunikace již přímo mezi telefony bez zatěžování prostředků serverů.

SIP nebyl první a není ani jediný dnes používaný VoIP protokol (H.323, MGCP, IAX, atd.), ale v současné době má velkou sílu a podporu prodejců hardware. Jeho výhodou není jen široká podpora a flexibilita, ale především jednoduchost. Všichni noví uživatelé a firmy očekávají podporu SIP.

Bezpečnostní požadavky – SIP používá k autentifikaci systém výzva/odpověď.

Inicializační INVITE je poslán proxy, se kterou chce koncové zařízení komunikovat. Proxy poté pošle zpět 407 Proxy Authorization Request zprávu, která obsahuje náhodný set znaků, ze kterého je zároveň s heslem vytvořená MD5 hash, která je opět v INVITu poslána. Přijetím MD5 hash, kterou server vytvořil je klient authentifikován.

Nejběžnějším typem útoku na VoIP komunikaci je DoS (Denial of Service) útok. Ten vznikne, když je na server posláno obrovské množství INVITE požadavků s cílem přetížit prostředky serveru. Tyto útoky je vcelku snadné naimplementovat a jejich efekt je bezprostřední. SIP používá celou řadu metod, jak předcházet těmto útokům, ale v reálu není možno se proti tomu nijak 100% bránit.

SIP implementuje také šifrovaný přenos pomocí TLS (Transport Layer Security). Požadavek je poslán bezpečně ke koncovému zařízení používáním lokálních bezpečnostních pravidel v síti. Důležité je však vědět, že šifrování média (RTP stream) je mimo rozsah SIP jako takového a musí být řešeno samostatně.

Asi největší technickou překážkou SIPu je vypořádání se s výzvou problému přenosu komunikace skrz NAT. Jelikož SIP zabaluje adresní informace do svých datových rámců a NAT pracuje nejníže na síťové (network) vrstvě, adresní informace je automaticky změněna a tedy média streamy nemají správnou adresní informaci potřebnou ke správnému připojení skrz NAT. K tomu navíc firewally běžně pracující s NATem nezvažují příchozí média streamy jako část SIP vyjednávání (signalizace) a blokují toto připojení. Přestože nové firewally a Session Bordur Controllers jsou si SIPu vědomi a umí s ním relativně dobře pracovat, je tohle považováno za velkou nedokonalost SIPu a způsobuje nekončící problémy síťovým specialistům, kteří potřebují připojit SIP koncové body do existující síťové infrastruktury.

Literatura:

Asterisk : The Future of Telephony by Jared Smith ; Jim Van Meggelen ; Leif Madsen, ISBN